- Threat Intelligence: non solo cybersecurity

- Threat Intelligence: dal monitoraggio all’analisi

Il termine threat intelligence è, nella consuetudine, implicitamente associato al concetto di cybersecurity. In realtà la threat intelligence o, in italiano, l’analisi delle minacce, nasce ben prima dello sviluppo delle tecnologie informatiche ed affonda le sue radici nell’humus delle metodologie di raccolta e gestione delle informazioni sviluppate dai servizi di intelligence nel corso dei secoli.

Introduzione

In questo articolo, che rappresenta il primo di una serie di approfondimenti, analizzeremo le basi costitutive dell’attività di un ufficio analisi, da intendersi come centro di coordinamento dell’analisi di intelligence, in un’accezione onnicomprensiva la cui applicazione può essere declinata a seconda delle necessità specifiche: feedback informativo a supporto della difesa dei perimetri di un’organizzazione, analisi di mercato, approfondimenti reputazionali etc.

L’obiettivo dell’analisi di intelligence è, semplificando, quello di creare consapevolezza sulle possibili minacce che incombono sull’organizzazione (sia essa statuale o privata), allo scopo di poter prendere le necessarie contromisure e prevenire o mitigare l’impatto delle minacce stesse.

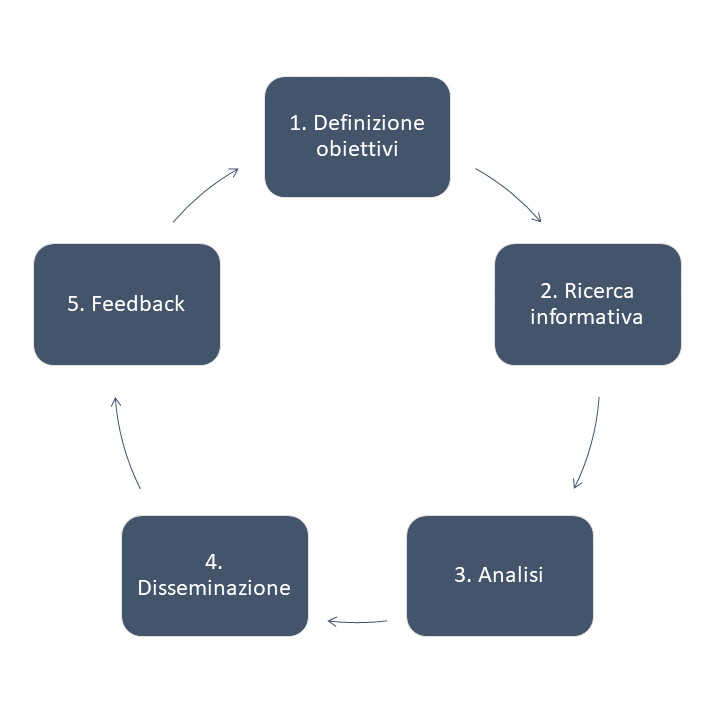

Più in dettaglio, l’attività di informazione per la sicurezza, secondo la definizione classica di ciclo dell’intelligence, si può scomporre idealmente in una serie di momenti – non sempre cronologicamente consecutivi – che vedono entrare in gioco attori e processi diversi: dalla definizione, da parte dell’azienda, degli indirizzi generali e degli obiettivi fondamentali alla ricerca e all’analisi delle informazioni ed infine alla valutazione del contributo dato dall’analisi stessa (valutazione atta a definire in che misura i prodotti di intelligence abbiano soddisfatto le esigenze conoscitive dell’ente richiedente o, eventualmente, di altri interlocutori istituzionali).

Minacce

Nel prosieguo di questa serie di articoli analizzeremo, in termini applicabili a qualsiasi tipologia di organizzazione, un modello di implementazione – scalabile per risorse ed investimenti – del ciclo di intelligence all’interno delle attività di un Ufficio Analisi.

Le fasi centrali del ciclo – ricerca informativa, analisi, disseminazione – sono quelle sotto diretto controllo e responsabilità dell’Ufficio Analisi, mentre definizione degli obiettivi e riscontro (feedback) sul prodotto finito sono appannaggio del management aziendale.

Il driver comune di tutte le fasi dell’intelligence è la difesa (fisica e informatica) dei perimetri aziendali, con la finalità di identificare e neutralizzare eventuali minacce ed attori antagonisti. A tal scopo, è comunque opportuno tenere sempre a mente che il fattore umano rappresenta, sovente, il point of failure di ogni architettura di sicurezza, che deve oggi necessariamente poggiarsi su un giusto equilibrio tra sicurezza fisica e cyber: se da un lato infatti vi è spesso una consolidata esperienza nell’applicazione delle norme e best practice di sicurezza fisica, altrettanto frequentemente si registra una non piena consapevolezza delle minacce informatiche, i cui impatti possono avere esiti tanto distruttivi quanto quelli delle minacce cinetiche (si pensi, a titolo esemplificativo, ai casi di esfiltrazione di dati aziendali sensibili a seguito di data breach, con le relative conseguenze legali, economiche e reputazionali).

L’integrazione della gestione della cybersecurity all’interno dei processi di sicurezza dell’organizzazione è, pertanto, obiettivo imprescindibile di una gestione moderna e lungimirante delle attività e ridefinisce al contempo perimetri di minaccia e di monitoraggio.

Obiettivi e perimetri di monitoraggio

Nel disegnare le modalità e gli strumenti del monitoraggio è di fondamentale rilevanza la definizione di corretti perimetri operativi che, calati nella specifica realtà produttiva dell’organizzazione, consentano la precisa determinazione degli obiettivi di analisi, quali ad esempio:

- valutazione degli impatti reputazionali di notizie e attività dell’azienda;

- analisi di mercato su competitor di settore;

- valutazione di nuove opportunità di business.

Un’ulteriore tipologia di obiettivi è, poi, quella correlata alle analisi sui rischi di sicurezza, quali ad esempio:

- travel risk dei viaggiatori all’estero;

- minacce relative al contesto geopolitico;

- minacce cinetiche verso i perimetri aziendali e i dipendenti;

- minacce riconducibili a proselitismo radicale e ad attori antagonisti.

Threat intelligence e monitoraggio

Il primo passo per l’istituzione di un’attività di monitoraggio è quello di definirne fonti e tipologie informative, nonché modalità di selezione e validazione delle fonti stesse: tale fase è da collocarsi all’interno di un processo di miglioramento continuo che, attraverso l’esperienza progressivamente acquisita dagli analisti sulla materia specifica, si pone l’obiettivo del raffinamento e della revisione periodica delle fonti informative.

Quanto appena detto assume ancor più importanza se si considera l’estrema mutevolezza dei fattori esterni che possono influenzare le attività svolte dall’azienda, come l’apertura a nuovi settori di business, la variazione degli equilibri geopolitici, l’ingresso di nuovi competitor nel mercato etc.

Creazione fonti e metodologia di validazione

Dalla creazione di un insieme di fonti credibili ed affidabili dipende l’attendibilità dell’intero ciclo di threat intelligence, motivo per cui è fondamentale garantire che ogni singolo analista, nel contributo che darà alla costituzione del patrimonio informativo, utilizzi una scala di valutazione uniforme e concorde a standard stabiliti.

Un sistema di catalogazione noto e largamente diffuso – soprattutto in ambito NATO e di intelligence – è l’Admiralty Grading System, basato sull’uso di un gradiente alfanumerico che rappresenta l’affidabilità della fonte e la credibilità delle informazioni fornite.

L’utilizzo di tale sistema, tuttavia, presuppone un livello d’esperienza mediamente elevato dell’analista e pertanto, nella fase costitutiva dell’Ufficio, può essere d’ausilio l’adozione di un sistema di valutazione a check-list: per ogni fonte da validare, dunque, sarà richiesta la compilazione di una scheda di valutazione, composta da un insieme di categorie di quesiti (yes/no questions) le cui risposte concorreranno all’elaborazione di un punteggio aggregato di attendibilità.

Un’eventuale implementazione di tale metodologia potrà includere, nella fattispecie di fonti web, un approfondimento della tracciabilità della fonte e dell’autore correlato, con informazioni relative a:

- indirizzo URL;

- autore;

- categoria/sottocategoria;

- meta tags;

- indirizzo IP;

- indicazione di un responsabile dei contenuti;

- contatti diretti (e-mail, telefono);

- nomi verificabili online;

- evoluzione del sito nel tempo (e possibili copie cache reperibili);

- facilità nel risalire all’autore del contenuto;

- presenza di una sitemap.

Successivamente all’analisi delle caratteristiche tecniche della fonte, sarà richiesto di entrare nel merito dei contenuti, per valutarne precisione, autorevolezza e obiettività e attestare l’eventuale evidenza di:

- contenuti errati o con imprecisioni logiche e/o di sintassi;

- riferimenti bibliografici e fonti tracciabili;

- citazioni, qualifica e reputazione dell’autore;

- originalità dei contenuti;

- pubblicità e forme implicite o esplicite di sostegno economico alle tesi dell’autore;

- palesi pregiudizi (di natura razziale, sessuale, etc.);

- finalità di persuasione.

L’esito finale della valutazione determina la collocazione della fonte all’interno di uno spazio matriciale, le cui coordinate rappresentano univocamente il grado di attendibilità della fonte e di veridicità dei contenuti.

Composizione strutturale

Il patrimonio informativo di un Ufficio Analisi consta di tipologie di fonti diverse e variegate. È tuttavia doveroso sottolineare come l’attività di valutazione delle fonti stesse non necessiti, nel caso generale, l’applicazione dell’intero iter di validazione: se tale processo è infatti condizione necessaria per le cosiddette fonti aperte (principalmente OSINT e SOCMINT), molti canali informativi possono essere considerati autorevoli e affidabili per loro stessa natura. Ciò vale senz’altro per canali istituzionali e, parzialmente, per info provider e fonti CLOSINT.

Per una completa e coerente copertura dei perimetri operativi dell’organizzazione/azienda, è auspicabile garantire almeno i canali informativi riportati nel seguente schema:

Big data e manutenzione del patrimonio informativo

La gestione di tutte le tipologie di fonti e della conseguente quantità di dati ad esse correlata pone un significativo problema di natura tecnologica: disponibilità, integrità e riservatezza dei dati sono requisiti imprescindibili di qualsiasi sistema software, che andrà pertanto progettato e realizzato – se non acquisito da fornitori terzi – sulle specifiche necessità dell’Ufficio Analisi. Si sottolinea poi come, se da un lato input informativi strutturati – quali quelli derivati da info provider e canali istituzionali – garantiscono mediamente un adeguato standard qualitativo del dato trattato (acceduto mediante API progettate seguendo accurate specifiche), dall’altro fonti SOCMINT e OSINT sono per natura eterogenee e spurie e necessitano di una costante opera di aggiornamento ed adattamento.

I requisiti funzionali di un sistema di gestione dovrebbero perciò quantomeno includere una adeguata capacità di recupero (mediante attività di crawling) e di indicizzazione di fonti non strutturate come:

- feed RSS;

- info provider di terze parti;

- fonti social media;

- siti web statici e dinamici;

- fonti darkweb.

L’ideale complemento delle funzionalità di recupero e archiviazione dati – a compendio della successiva fase di analisi – è infine rappresentato dall’implementazione di funzionalità a supporto della link analysis e dell’analisi inferenziale.

Strumenti a supporto dell’operatività

In aggiunta o, in taluni casi, in sostituzione di parte del sistema di gestione centralizzato, sarebbe raccomandabile l’allocazione di parte del budget a servizi complementari, erogati anche attraverso contratti di fornitura esterna. Tra le aree tematiche per le quali può risultare conveniente affidarsi a terze parti si citano:

- servizi di rassegna stampa e ricerca d’archivio degli organi d’informazione;

- servizi per visure camerali e catastali;

- info provider tematici e di settore (secondo l’ambito produttivo dell’azienda);

- data breach watcher per il monitoraggio di eventuali proprietà intellettuali illecitamente presenti sul web.

Si sottolinea infine che la realizzazione tecnica di un sistema di gestione quale quello sopra descritto può spesso comportare una serie di criticità (anche di natura legale e contrattuale) principalmente dovute all’eterogeneità dei servizi e delle funzionalità da integrare.

Esempi di alcuni aspetti ricorrenti cui è bene prestare attenzione in fase di progettazione sono:

- restrizioni API per servizi erogati da piattaforme esterne;

- termini di servizio di piattaforme esterne;

- bilanciamento tra validazione delle fonti informative e falsi positivi;

- necessità di integrazione con altre discipline.