Tecnicamente, un motore di ricerca restituisce risultati di dati indicizzati in base ad un criterio: tramite un’interfaccia si definisce una query che permetterà di interrogare il server centrale del servizio di ricerca al fine di trovare i contenuti indicizzati che corrispondano ai criteri scelti (generalmente tali contenuti sono pagine web, “registrate” dal motore di ricerca attraverso un processo chiamato crawling, eseguito ed aggiornato ad intervalli periodici).

Cos’è Shodan

Anche Shodan[1], per l’appunto, è un motore di ricerca, ma con delle particolarità che lo rendono differente da uno tradizionale.

Shodan infatti Indicizza dispositivi connessi alle reti: indirizzi IP, server, gateway, nodi, servizi, dispositivi tipo webcam, indicizza infrastrutture informatiche appartenenti al livello fisico di rete.

Proprio per le sue peculiarità, Shodan è considerato un ottimo strumento per attività di analisi informativa – e apprezzato dai ricercatori nel campo della sicurezza informatica – e di tutela della riservatezza delle informazioni.

Come sovente accade per molti strumenti informatici, tuttavia, l’uso che ne viene fatto dipende dalle finalità dell’utente; per avere una comprensione completa del prodotto, è pertanto importante evidenziare come Shodan sia spesso apprezzato anche da attori malevoli che, pure con poche conoscenze specialistiche, seguendo semplici tutorial presenti nel web possono cercare e trovare vulnerabilità di sistemi connessi in rete[2] e creare danni rilevanti ad aziende e infrastrutture: è soprattutto per tale motivo, che Shodan si è guardagnato il soprannome di “motore di ricerca degli hacker”.

Un esempio tipico: database sprovvisti di password

Cosa può accadere se un database è lasciato erroneamente aperto (non protetto, sprovvisto di password) ed “esposto”? Con delle semplici query – non molto più impegnative dell’uso dei Google Dorks – un utente malintenzionato può cercare qualsiasi tipo di software in esecuzione.

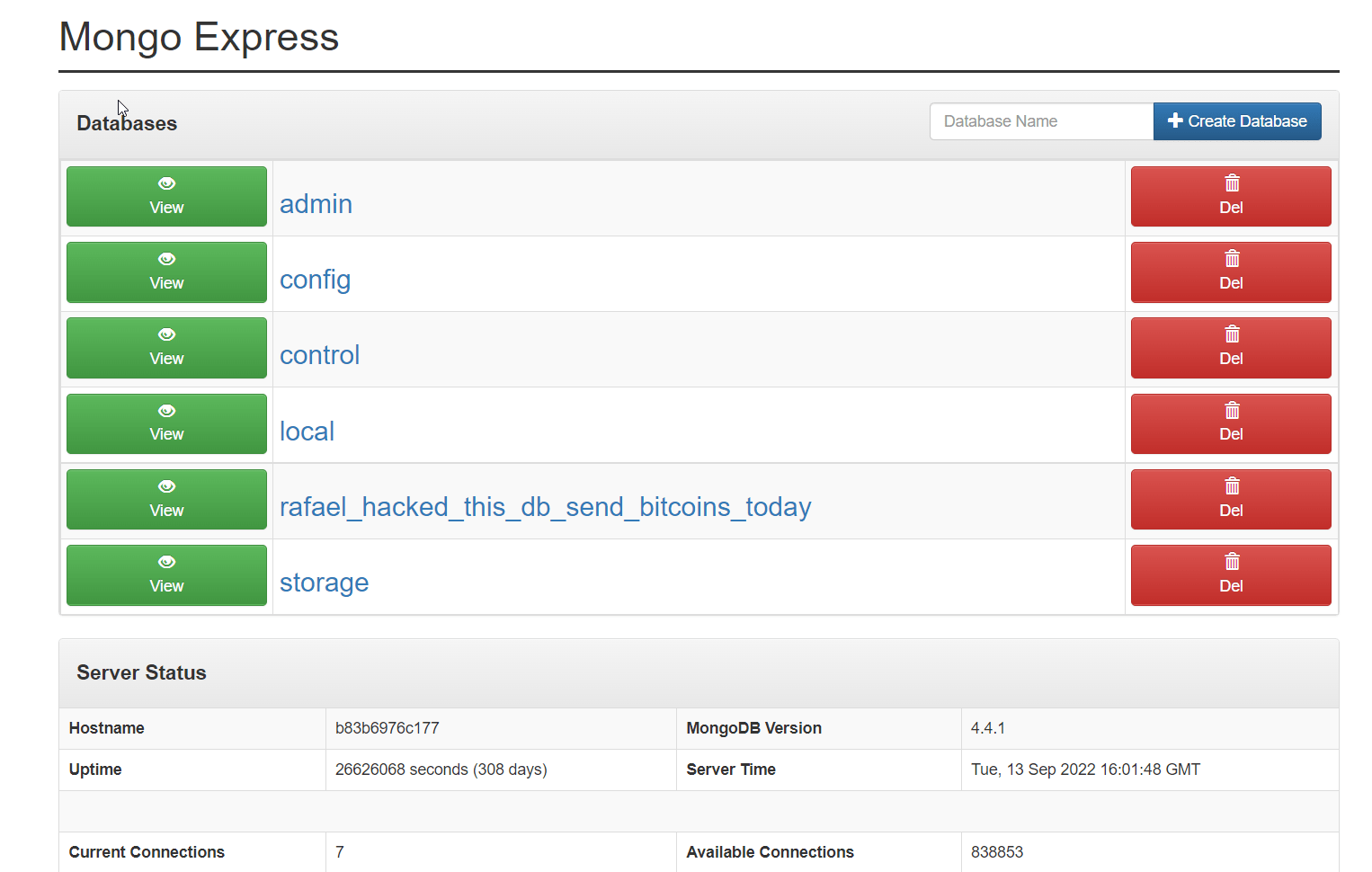

Nel caso di scuola qui sotto, l’utente può cercare tutte le web GUI di MongoDB chiamate “Mongo Express” aperte (senza password), filtrandole per data e località, ricevendo in ritorno un elenco cospicuo di interfacce accessibili, tra le quali vi è la possibilità concreta che qualcuna dia accesso a dati sensibili.

Una volta proceduto all’esfiltrazione (e alla criptazione o cancellazione dei dati originari), l’utente malevolo chiede all’amministratore il pagamento di un riscatto (tipicamente in criptovaluta al fine da rendere più difficile la tracciabilità delle transazioni) perché venga ripristinato lo stato del sistema precedente al data breach.

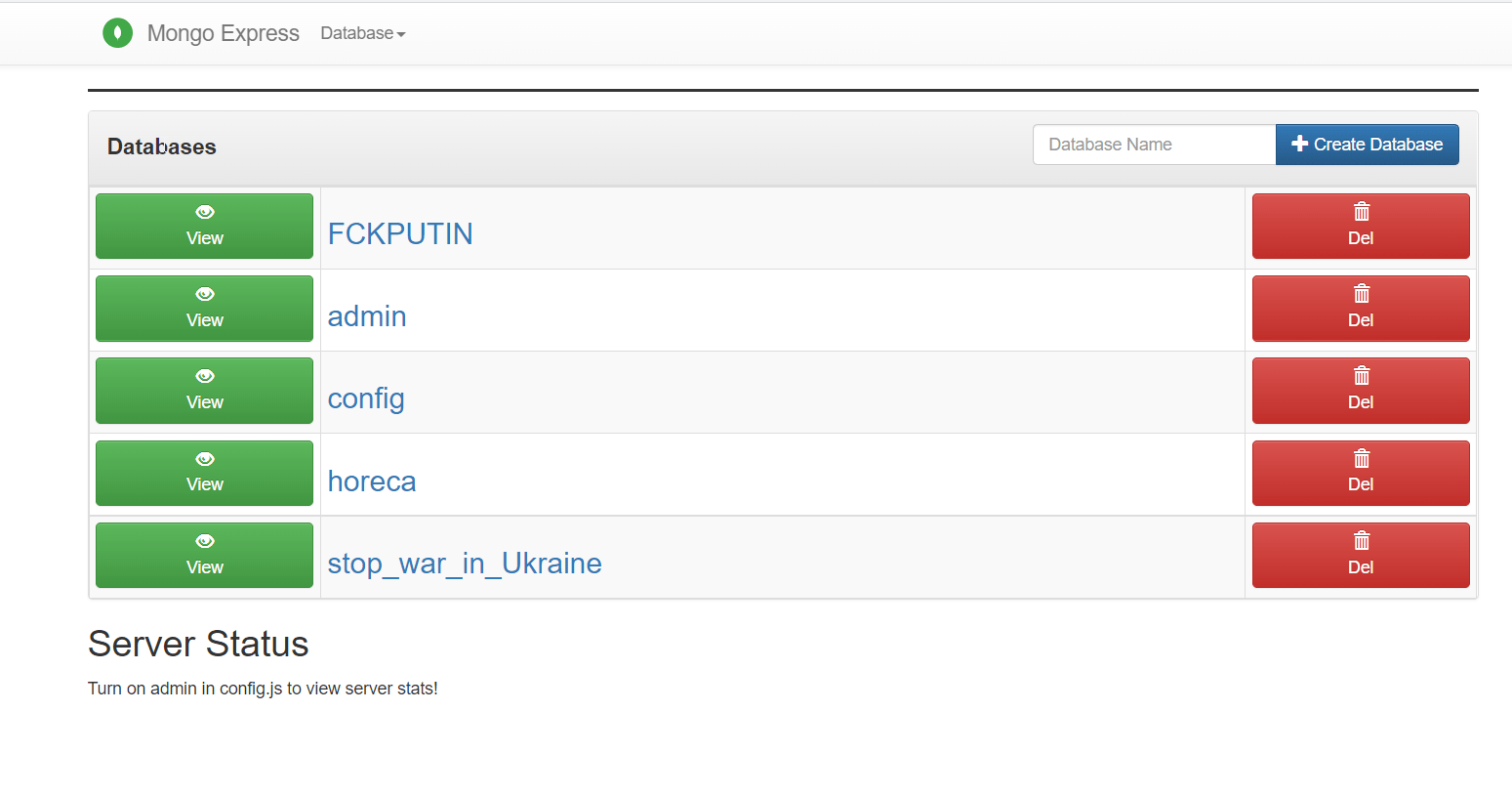

La stessa metodologia operativa può essere utilizzate da un attaccante mosso da finalità ideologiche piuttosto che di lucro: nel periodo del conflitto russo-ucraino, tali tecniche rappresentano la modalità più semplice (eppure spesso efficace) utilizzata da entrambe le parti per trovare vulnerabilità in siti di rappresentanza ed effettuare operazioni di defacement[3] volte a creare un danno reputazionale all’una o l’altra parte.

Riferimenti

| ↑1 | https://www.shodan.io/ |

|---|---|

| ↑2 | Con Shodan è possibile utilizzare query e filtri, si può sapere quali servizi sono in esecuzione su una determinata porta, quali dispositivi sono in esecuzione su un determinato indirizzo ip, quale versione di un determinato software è in esecuzione su un server specifico, potendo filtrare il tutto per località per data e altro ancora. |

| ↑3 | Operazione di pirateria informatica consistente nella modifica del contenuto di una pagina o di un sito web mediante l’introduzione illecita di testi critici o sarcastici. |